Hacker verdienen Milliarden mit Datenklau im Internet – Lösegeld findet sich nicht in den Bilanzen – man schweigt und zahlt, denn auch die Scham der Betroffenen ist groß

Die Zahlen sind besorgniserregend: jährlich sollen 75 Milliarden US-Dollar Lösegeld für Daten gefordert werden, die mittels Ransomware ergaunert wurden. Laut eines Berichts von Symantec gab es im abgelaufenen Jahr insgesamt 56.000 Ransomware-Attacken. Wie funktioniert die Branche?

Ransomware-Viren

Im Jahr 1989 schrieb der Hacker Joseph Popp das erste Ransomware-Virus. Das Virus hieß AIDS (was aus dem englischen nicht nur für die Krankheit AIDS steht, sondern auch für "Gebühr") und versteckte Dateien auf der Festplatte und verschlüsselte deren Namen. Um wieder Zugriff auf die Daten zu erhalten, mussten die Benutzer eine Gebühr von 189 US-Dollar entrichten. AIDS wurde damals über 20.000 Disketten mit der Aufschrift "AIDS Information - Introductory Diskettes" in Umlauf gebracht.

Floppy-Disketten. Quelle: flickr / Alan Alfaro / CC BY 2.0

Man muss zugeben – nachdem Popp die Zahlung erhalten hat, wurden die Daten tatsächlich entschlüsselt, was heutzutage bei dem Ransomware-Befall nicht wirklich häufig der Fall ist.

Ein paar Jahre später wurde der Schöpfer des Virus von den US-Strafverfolgungsbehörden ausfindig gemacht. Popp galt als psychisch labil und kam deshalb nicht ins Gefängnis. Er versprach alle Erlöse aus dem Virus an eine AIDS-Stiftung zu spenden.

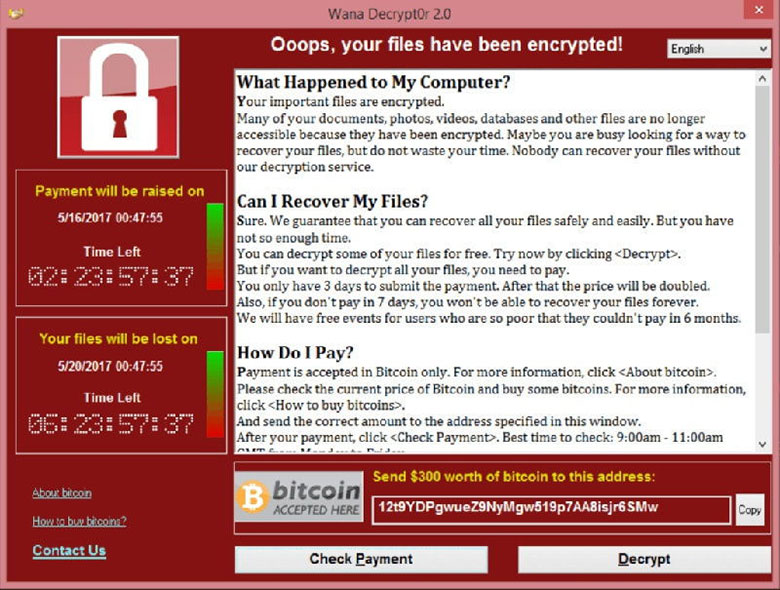

WannaCry. Mai 2017

Bestes Beispiel für die latente Bedrohungslage, dürfte sicherlich der Hackerangriff von Mitte Mai 2017 gewesen sein. Hierbei wurden über 200.000 Computer weltweit in 150 Ländern angegriffen. Daten wurden verschlüsselt und unbenutzbar für Firmen, aber auch private Rechner. Eine Lösegeldforderung wurde gestellt, die mit Bitcoins zu zahlen war. Einer der am massivsten Betroffenen Unternehmen, war die Deutsche Bahn. Hochsensible Daten, aber auch simple, aber wichtige Dinge, wie Anzeigetafeln an den Bahnsteigen waren betroffen.

WannaCry. Quelle: flickr / portal gda / CC BY 2.0

Das reale Bild dieses Angriffs war dann an an Bahnhöfen in Deutschland an den Anzeigetafeln zu sehen. In der Anzeigetafel gingen synchron Fenster auf. Zu lesen war der Satz in klassischer Computermanier: "Oops, diese Daten wurden verschlüsselt!"

Deutsche Bahn among global rail operators falling victim to the #WannaCry biggest ever #cyberattack https://t.co/V4wvU4yrFA pic.twitter.com/DpE3UXIk5L

— SmartRail News (@SmartRailNews) 16. Mai 2017

Und eben diesen Satz mussten zeitgleich alle betroffenen User lesen. Neben der Deutschen Bahn, wurden auch Rechner des Innenministeriums in Russland, sowie beispielsweise Kliniken in Großbritannien infiziert.

Ein regelrechter Angriff im ganz großen Stil. Auffallend oft wurden Regierungsrechner und Behörden in Russland, Ukraine und Taiwan infiziert. Die Lösegeldforderung war mit 300 Euro pro Rechner ein wahres Schnäppchen. Alles zahlbar in der Internetwährung Bitcoin, die man kaum zurückverfolgen kann.

Sicherheitslücke in Microsoft Windows kostet $1 Mrd.

Das WannaCry Virus machte sich eine Sicherheitslücke in Microsoft Windows zunutze. Zu dieser Erkenntnis kamen die NSA, die sich dem Fall annahm und wurde nachfolgend in der Hackerszene bestätigt. Später konnte die Schadsoftware durch Zufall gestoppt werden.

Der Gesamtschaden durch WannaCry, der hunderttausende Rechner weltweit infizierte, beläuft sich auf über 1 Mrd. US-Dollar . Diesen Betrag rechnete das US-Amerikanische Sicherheitsunternehmen KnowBe4 aus.

Die Gesamtbewertung des Schadens umfasst den Verlust von Daten, Produktionsunterbrechungen, Ausfälle, Verlust des guten Rufes, Prüfungskosten und andere Faktoren.

Hacker lassen sich gerne in Bitcoins bezahlen

Größte Popularität erreichte Ransomware-Viren 2010, gleichzeitig mit Bitcoins. Die Funktionswiese ist seit Jahrzenten fast identisch geblieben. Die Viren werden über den Web-Browser oder externe Festplatten auf den Computer geladen und verschlüsseln das Dateisystem oder blockieren die Arbeitsweise mancher Programme. Dem Benutzer wird eine Meldung ausgegeben, mit der Forderung das Lösegeld (oft in Bitcoins) zu bezahlen, dann schicken die Angreifer theoretisch ein Kennwort zum Entsperren des Computers oder Entschlüsseln der Dateien.

2013 waren sich alle Experten in Cybersicherheit einig darüber, dass sich Ransomware-Angriffe zu einer der größten Gefährdungslagen im IT entwickelt hatten. Ein Problem, das nicht mehr länger auf Privatpersonen gezielt hatte, sondern jetzt mehr Unternehmen in den Fokus der Erpresser rückten.

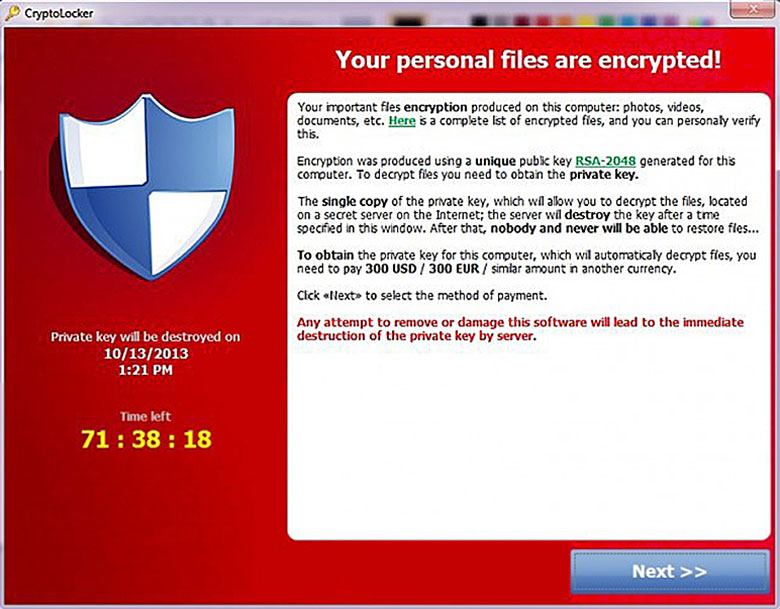

Wie viel brachte das CryptoLocker Virus ein?

ZDNet überprüfte das CryptoLocker Virus - eines der prominentesten Beispiele für Ransomware, welches Zahlungen in Bitcoins verlangte.

ZDNet untersuchte frei zugängliche Informationen über Bitcoin-Transaktionen und schätzte, dass in der Zeit vom 15. Oktober bis 18. Dezember 2013 auf die Bitcoin-Geldbörsen von Hackern, die den CryptoLocker entwickelten, ein Beitrag um 27 Millionen US-Dollar eingegangen ist.

CryptoLocker

Derweil greifen Hacker im Unternehmensbereich wahllos an. Im Februar 2016 wurde ein Angriff auf ein Krankenhaus in Los Angeles durchgeführt. Ärzte hatten für eine Woche keinen Zugriff mehr auf die Patientenakten und waren nahezu handlungsunfähig. Hacker forderten 17.000 US-Dollar in Bitcoins für den Wiedererhalt des Datenbank Zugriffs.

Das Hollywood Presbyterian Medical Center und das FBI versuchten fieberhaft die Hacker ausfindig zu machen, jedoch ohne Erfolg. Am Ende wurde das Lösegeld gezahlt.

"Der einfachste Weg für uns, um die Daten wieder zu erhalten, war es das Lösegeld zu zahlen und das haben wir getan" - so der Klinikchef Allen Stefanek.

"Der einfachste Weg für uns, um die Daten wieder zu erhalten, war es das Lösegeld zu zahlen und das haben wir getan" - so der Klinikchef Allen Stefanek.

Von 2013 bis 2015 blockierten Hacker die Computer mehrerer Polizeistationen in Tennesse, Massachusetts und New Hampshire. In allen Fällen bezahlte sogar die Polizei das Lösegeld, was sich auf 300 bis 750 US-Dollar belief.

Im Jahr 2014 war es die Stadt Detroit, die vom Datenklau betroffen war. Man forderte eine Lösegeldsumme von 2.000 Bitcoins, was einem Betrag von 800.000 US-Dollar gleichkommt. Die Stadt weigerte sich, mit der Begründung, dass die Systeme sowieso schon veraltet und zu ersetzen sind und investierte das Geld in Datensicherheit und ein neues IT-System.

"Das System war veraltet. Als ich Bürgermeister wurde, war ich nicht imstande meinen Kalender mit dem PC zu synchronisieren. Sie nutzten Microsoft Office 1993!" - sagte Bürgermeister Mike Duggan.

"Das System war veraltet. Als ich Bürgermeister wurde, war ich nicht imstande meinen Kalender mit dem PC zu synchronisieren. Sie nutzten Microsoft Office 1993!" - sagte Bürgermeister Mike Duggan.

Sensible Daten sind Ziel von Angriffen

Gesundheitszentren, Polizeistationen und Unternehmen werden am häufigsten Opfer von Hackern, weil sie sehr wichtige Informationen auf ihren Computern haben. Manche Hacker spezialisieren sich jedoch auf Privatrechnern, was einfacher ist und durch größere Reichweite unter Umständen mehr Umsatz beschert. Oft werden Privatpersonen auch so unter Druck gesetzt, in dem man sie der Kinderpornografie bezichtigt oder auch der Urheberrechtsverletzung.

Aber das wirklich große Geld verdienen Hacker mit Angriffen auf Unternehmen.

Laut eines FBI-Berichts, sind in den ersten drei Monaten des Jahres 2016 US-Unternehmen Schäden in Höhe von 209 Millionen US-Dollar alleine durch Hackerangriffe entstanden.

Diese Zahl beeindruckt einmal mehr, wenn man weiß, dass Unternehmen im gesamten Jahr 2015 207 Millionen verloren haben. Das bedeutet einen Anstieg von 400%Geschädigte Unternehmen zahlen und schweigen

Dennoch liegt die Dunkelziffer vermutlich um ein Vielfaches höher, denn nicht alle Geschädigten bringen das zur Anzeige. Ein Unternehmen, das sich auf Internetsicherheit spezialisiert hat, geht davon aus, dass durch Ransom-Viren Schäden in Höhe von $ 75 Mrd. jährlich entstehen.

Dieses IT-Sicherheitsunternehmen befragte 1100 IT-Experten und fand heraus, dass 92 Prozent von ihnen im vergangenen Jahr mit Ransom-Angriffen zu tun gehabt hätten. 40 Prozent gaben an, dass sie das Problem mindestens sechs Mal im letzten Jahr verzeichnet hätten. Die Befragung stellte auch heraus, dass nur jeder vierte Fall beim FBI oder anderen Strafverfolgungsbehörden angezeigt werde.

Der Unterschied in der Bewertung der Schäden wird von FBI und Datto anders eingeordnet und ist riesig. Gemäß Datto sind die Verluste 309-fach höher. Die Statistiken basieren auf dem Beratungsunternehmen Aberdeen Group. Sie stellten heraus, dass der Schaden für einen einstündigen Ausfall sich bei einem kleinen Unternehmen auf 8581 US-Dollar beziffert.

Hackerangriffe – es geht um Leben und Tod

In einem kleinen Unternehmen kann ein Angriff mit Ransomware das komplette operative Geschäft blockieren. Joe Gleinser, von der GCS Technologies Service Company, glaubt, dass Hackerangriffe in bestimmten Branchen die größte Gefahr für Unternehmen darstellen.

"Gerade im medizinischen Bereich können Hackerangriffe fatale Auswirkungen haben. Hier sind es meist die sehr sensiblen Patientendaten, auf die es die Hacker abgesehen haben. Ohne diese Daten sind die Mediziner und medizinische Institutionen kaum handlungsfähig" - Joe Gleinser

"Gerade im medizinischen Bereich können Hackerangriffe fatale Auswirkungen haben. Hier sind es meist die sehr sensiblen Patientendaten, auf die es die Hacker abgesehen haben. Ohne diese Daten sind die Mediziner und medizinische Institutionen kaum handlungsfähig" - Joe Gleinser

Wie schützt man sich gegen Ransomware?

Cyber-Experten gehen davon aus, dass der effektivste Weg, um sich gegen Ransomware zu schützen, in einer guten Datensicherung liegt. Im Falle eines Angriffs hat man mit einem guten und zeitnahen Update die beste Möglichkeit, die Daten schnell und ohne große Verluste zu wiederherstellen. Ebenso ein effektiver Weg ist die Zahlung der Lösegeldsummen, die Hacker gegen Rückgabe der Daten fordern.

Sie zahlen, aber sicher ist nichts

"Zu zahlen oder nicht zu zahlen, es ist schwer das zu entscheiden und es stellt vielfach ein Dilemma für Betroffene dar. Schließlich müssen sie mit den Kriminellen umgehen", sagte Gleinser. Die Umfrage von Datto ergab auch, dass die Zahlung des Lösegeld keineswegs eine Garantie für den Wiedererhalt der Daten sei und Hacker Daten nicht wieder herausgeben.

"Zu zahlen oder nicht zu zahlen, es ist schwer das zu entscheiden und es stellt vielfach ein Dilemma für Betroffene dar. Schließlich müssen sie mit den Kriminellen umgehen", sagte Gleinser. Die Umfrage von Datto ergab auch, dass die Zahlung des Lösegeld keineswegs eine Garantie für den Wiedererhalt der Daten sei und Hacker Daten nicht wieder herausgeben.

Aber selbst wenn das Unternehmen bereit ist zu zahlen, dann ist das nicht immer einfach.

"Die meisten Hacker lassen sich in Bitcoins bezahlen und vielfach haben die Unternehmen nicht den unmittelbaren Zugang dazu, solange der Timer nicht abgelaufen ist, sagte Gleinser.

"Die meisten Hacker lassen sich in Bitcoins bezahlen und vielfach haben die Unternehmen nicht den unmittelbaren Zugang dazu, solange der Timer nicht abgelaufen ist, sagte Gleinser.

Die Tatsache ist, dass von Hackern Countdown-Timer eingesetzt werden, die in der Regel nach 24 oder 48 Stunden die Informationen automatisch zerstören. Opfer werden hier zu schnellem Handeln gezwungen. Es gab Fälle, in denen nach Zahlung des Lösegelds direkt ein zweiter Angriff gefahren wurde.

Hacker. Quelle: flickr / portal gda / CC BY 2.0

Viren aus Russland

Cyper Experten gehen davon aus, dass viele Ransom-Viren russischen Ursprungs sind. Dennoch sind russische Behörden an einer Strafverfolgung von Cyberkriminellen kaum interessiert, wie die Zeitung The Economist schreibt. Die Angreifer kommen aus Russland, aber die Opfer sind weltweit. Die Australian Crime Kommission schätzt, dass es 2015 zu ca. 16.000 Ransomware-Angriffen gekommen ist. Opfer zahlten insgesamt 7 Millionen US-Dollar Lösegeld an die Daten-Erpresser.

Antivirus-Programme schützen kaum von Ransomware

Von Ransomware-Angriffen schützen Antivirus-Programme kaum. Hacker-Gemeinschaft veröffentlicht häufig den Quellcode und macht es für jedermann zugänglich. Somit kann jeder Änderungen im Code vornehmen, mit dem Ziel das Programm so abzuändern, dass es durch die Datenbanken von Antivirus-Programmen fällt . Und selbst wenn Enthusiasten Programme veröffentlichen, die gegen Ransomware kämpfen, veröffentlichen Hacker sofort Patches.

Sicherheitskopien offline

Experten sind sich einig, dass man sich vor Ransomware relativ einfach schützen kann (was natürlich im Fall von WannaCry nicht zutrifft, da das Virus eine Windows-eigene Sicherheitslücke ausgenutzt hat).

Die meisten Viren treten über E-Mail oder Daten aus dem Internet in den Computer. Fast immer startet Nutzer das infizierte Programm selbstständig. Empfohlen werden sämtliche Daten, sowie die Verwendung von Antivirensoftware und Firewalls, sowie auch das Meiden verdächtiger Websites und Dateien.

Da das Internet uns ständig umgibt und Teil des menschlichen Lebens geworden ist und wir es täglich nutzen, sind wir in zunehmendem Maße bedroht. Nie zuvor waren wir mit so einer Erpressungswelle konfrontiert, wie sie jetzt im Internet besteht.